Als Software-as-a-Service Anbieter des Cyberrisikobewertungstools cysmo stehen wir regelmäßig im engen Kontakt mit unseren Kunden.

Häufig wird unsere Einschätzung bei, sich im Umlauf befindlichen, Cyberangriffswellen erbeten. Die Gründe hierfür können sehr unterschiedlich sein. Ein Versicherer möchte sich möglichst schnell einen Überblick über die Betroffenheit seines Portfolios machen, um sprachfähig in Richtung Managementebene zu sein. Der andere möchte präventiv direkt auf die betroffenen Unternehmen zugehen können. Andere wiederum möchten generell wissen, wie „schwer“ das Ausmaß einer Attacke sein kann und welche Auswirkungen ein solcher Angriff auf das Portfolio haben kann.

Aber nicht nur im Falle einer aktuellen Angriffswelle, sondern auch davor oder danach, tauschen wir uns mit Versicherern über die Gefahrenlage, und die damit einhergehenden Einflüsse auf das Portfolio, aus.

Im letzten Sommer erreichte uns eine Anfrage von einem Erstversicherer, der von einem Makler einen Cyberbestand zur Übernahme angeboten bekommen hatte. Das Interesse den Bestand übernehmen zu wollen war vorhanden, allerdings war man sich gerade im Bereich Cyber dann doch etwas unsicher. Ausführliche Risikoinformationen lagen nicht vor – die Unternehmen eher mit kleineren Umsatzgrößen, alle aus derselben Branche – schienen auf den ersten Blick ein hohes Risiko darzustellen. Dennoch wollte man sich gerne eine objektive Meinung zu dem Portfolio einholen und so entstand die Idee, man könne die Unternehmen in dem Portfolio doch mal durch eine Außensicht auf die IT-Infrastruktur betrachten. Hinzu kam die noch nicht allzu lange zurückliegende MS-Exchange-Schwachstelle, die zu weiterer Unsicherheit führte. Hatten wirklich schon alle Unternehmen die notwendigen Updates auf ihren Systemen eingespielt oder kauft man sich hier ein unkalkulierbares Risiko ein?

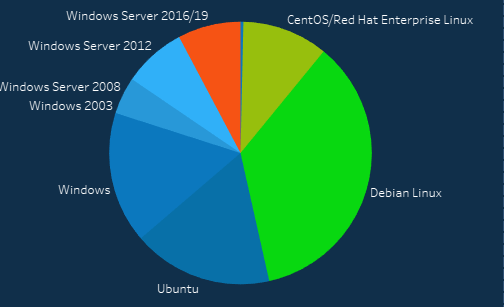

Der Aufwand für diese Analyse war überschaubar, die entsprechenden Internetseiten (domains) der Unternehmen war schnell zusammengesucht und der automatisierte Prüfprozess (cysmo) konnte auf Knopfdruck gestartet werden. Durch eine Integration der Visualisierungssoftware Tableau, schaute man nicht nur auf eine reine Excel-Liste, sondern konnte sich sehr schön mithilfe von Visualisierungen durch das Portfolio hindurchklicken:

Die Ergebnisse überraschten teilweise. Es gab einige Unternehmen in dem Portfolio, die auf den ersten Blick absolut identisch waren und dennoch in ihren IT-Gegebenheiten nicht unterschiedlicher hätten sein können. Sei es die generelle Verwendung von Software, als auch die Anbindung an Dienstleister und die damit einhergehenden Sicherheitsmaßnahmen. Hinzu kam ein geringer Anteil an Unternehmen, die auch nach Wochen ihre Server hinsichtlich der MS-Exchange-Lücke nicht gepached hatten.

Durch diese Ergebnisse konnte der Versicherer den Bestand besser bewerten und kleinere Anpassungen vor der Übernahme vornehmen.

Gerade im Bereich Cyber spielt das Thema IT eine sehr große Rolle. Man kann nicht alle Risiken anhand von generellen Kennzahlen einschätzen, sodass die Betrachtung auf Basis von objektiven Kriterien immer wichtiger wird. Hier empfehlen wir eine gewisse Regelmäßigkeit in der Betrachtung, da sich die Technik sehr schnell verändert.

Haben wir Ihr Interesse geweckt? Mehr über die cysmo Business Suite erfahren